您现在的位置是:主页 > news > 只做男生穿搭的网站/自动推广引流app

只做男生穿搭的网站/自动推广引流app

![]() admin2025/5/2 15:10:45【news】

admin2025/5/2 15:10:45【news】

简介只做男生穿搭的网站,自动推广引流app,wordpress关注查看,vue快速搭建网站点击上方蓝字关注我们吧~最近在和华为对接服务号的时候发现,他们有个php的接口,如果将url里的参数放到body里,他们返回的就是参数错误。不放url里就是正常的返回结果。postman直接请求他们接口的视频如下:于是…

点击上方蓝字关注我们吧~

最近在和华为对接服务号的时候发现,他们有个php的接口,如果将url里的参数放到body里,他们返回的就是参数错误。不放url里就是正常的返回结果。postman直接请求他们接口的视频如下:

于是,非常好奇为什么。下了个xampp,看起了十年没看的php。总结:$_GET,$_POST,file_get_contents('php://input', 'r'),_REQUEST的四种获取参数的用法。

$_GET:获取url里的参数;

$_POST:获取body参数;

file_get_contents('php://input', 'r'):获取get和post参数拼接;

_REQUEST:$_GET和$_POST,$_POST覆盖$_GET。

php代码如下:

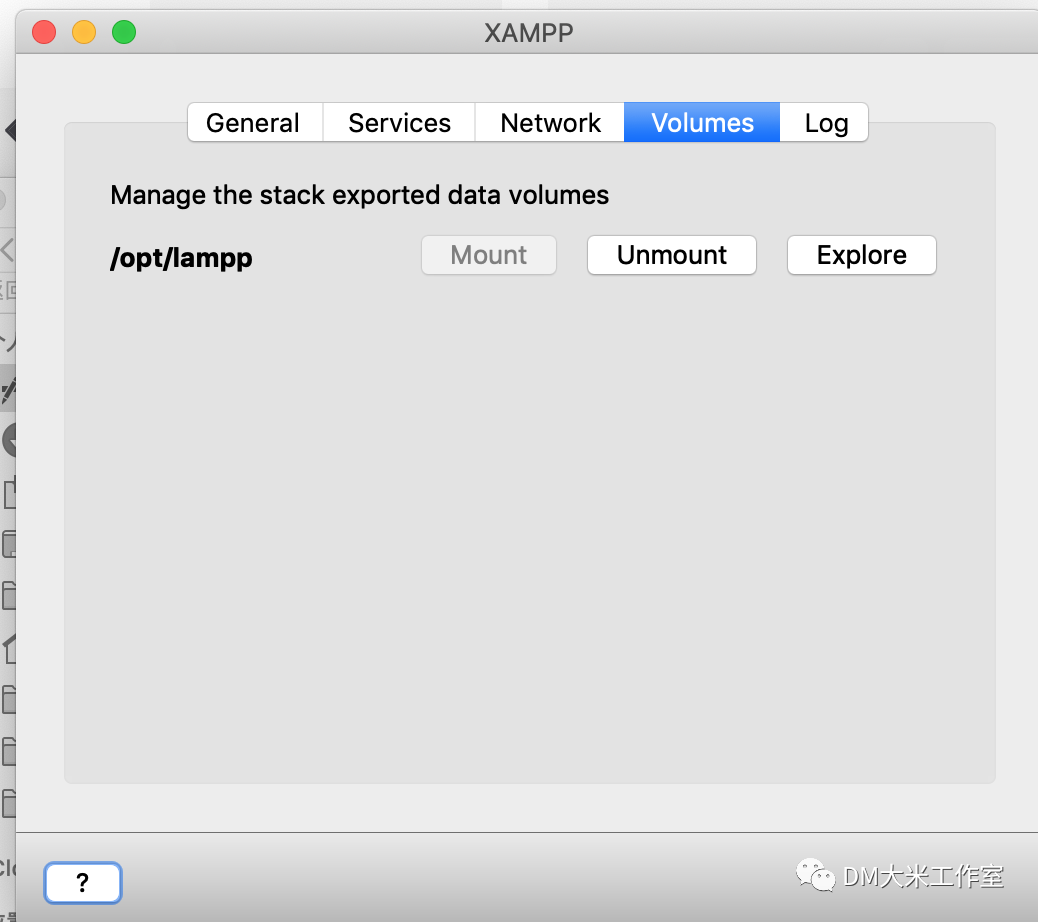

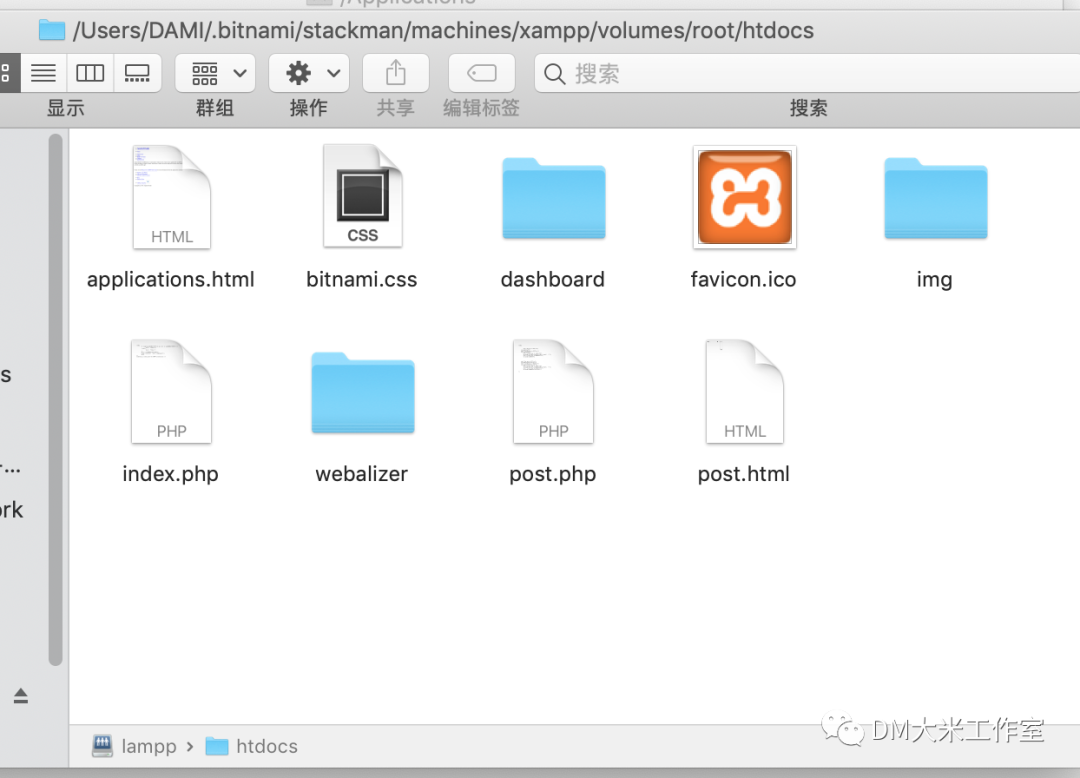

<?php echo "the way is GET\r\n"; var_dump($_GET); echo "\r\nthe way is POST\r\n"; var_dump($_POST); echo "\r\nthe way is input\r\n"; var_dump(file_get_contents('php://input', 'r')); echo "\r\nthe way is REQUEST\r\n"; var_dump($_REQUEST); echo "the way is GET\r\n"; var_dump($_GET["nsp_fmt"]); echo "\r\nthe way is POST\r\n"; var_dump($_POST["nsp_fmt"]); echo "\r\nthe way is input\r\n"; var_dump(file_get_contents('php://input', 'r')); echo "\r\nthe way is REQUEST\r\n"; var_dump($_REQUEST["nsp_fmt"]);?>开启xampp服务,找到管理段的volumes,点击explore即可找到我们要将php放置的路径。比如/Users/DAMI/.bitnami/stackman/machines/xampp/volumes/root/htdocs/

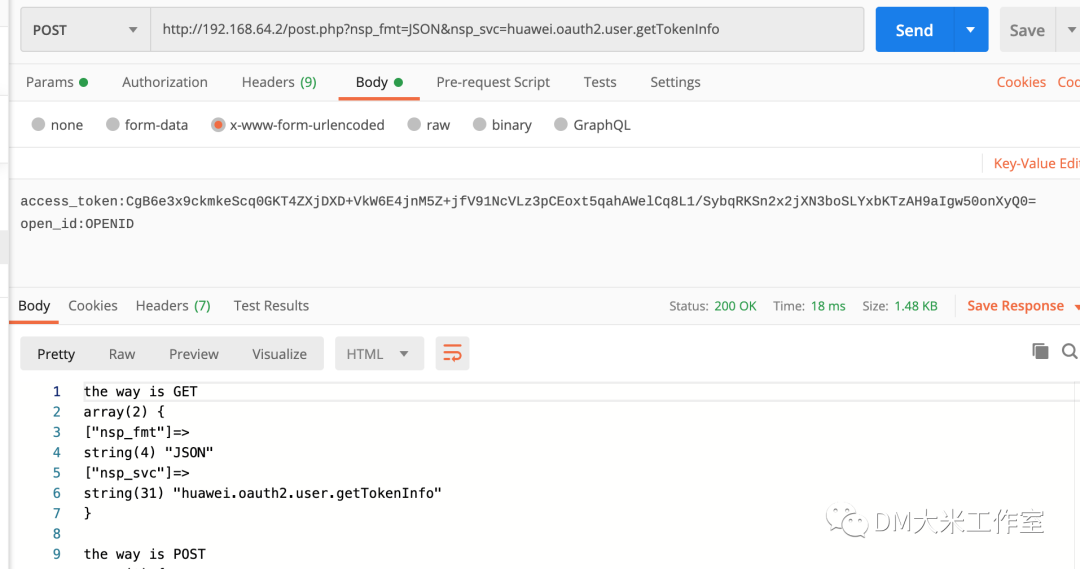

然后在postman请求,结果如下,进一步验证了所想:

1

1请求参数1

access_token:CgB6e3x9ckmkeScq0GKT4ZXjDXD+VkW6E4jnM5Z+jfV91NcVLz3pCEoxt5qahAWelCq8L1/SybqRKSn2x2jXN3boSLYxbKTzAH9aIgw50onXyQ0=open_id:OPENIDthe way is GETarray(2) {["nsp_fmt"]=>string(4) "JSON"["nsp_svc"]=>string(31) "huawei.oauth2.user.getTokenInfo"}the way is POSTarray(2) {["access_token"]=>string(112)"CgB6e3x9ckmkeScq0GKT4ZXjDXD+VkW6E4jnM5Z+jfV91NcVLz3pCEoxt5qahAWelCq8L1/SybqRKSn2x2jXN3boSLYxbKTzAH9aIgw50onXyQ0="["open_id"]=>string(6) "OPENID"}the way is inputstring(148)"access_token=CgB6e3x9ckmkeScq0GKT4ZXjDXD%2BVkW6E4jnM5Z%2BjfV91NcVLz3pCEoxt5qahAWelCq8L1%2FSybqRKSn2x2jXN3boSLYxbKTzAH9aIgw50onXyQ0%3D&open_id=OPENID"the way is REQUESTarray(4) {["nsp_fmt"]=>string(4) "JSON"["nsp_svc"]=>string(31) "huawei.oauth2.user.getTokenInfo"["access_token"]=>string(112)"CgB6e3x9ckmkeScq0GKT4ZXjDXD+VkW6E4jnM5Z+jfV91NcVLz3pCEoxt5qahAWelCq8L1/SybqRKSn2x2jXN3boSLYxbKTzAH9aIgw50onXyQ0="["open_id"]=>string(6) "OPENID"}the way is GETstring(4) "JSON"the way is POSTNotice: Undefined index: nsp_fmt in /opt/lampp/htdocs/post.php on line 18NULLthe way is inputstring(148) "access_token=CgB6e3x9ckmkeScq0GKT4ZXjDXD%2BVkW6E4jnM5Z%2BjfV91NcVLz3pCEoxt5qahAWelCq8L1%2FSybqRKSn2x2jXN3boSLYxbKTzAH9aIgw50onXyQ0%3D&open_id=OPENID"the way is REQUESTstring(4) "JSON" 2

2请求参数2

access_token:CgB6e3x9ckmkeScq0GKT4ZXjDXD+VkW6E4jnM5Z+jfV91NcVLz3pCEoxt5qahAWelCq8L1/SybqRKSn2x2jXN3boSLYxbKTzAH9aIgw50onXyQ0=open_id:OPENIDnsp_fmt:JSON2the way is GETarray(2) {["nsp_fmt"]=>string(4) "JSON"["nsp_svc"]=>string(31) "huawei.oauth2.user.getTokenInfo"}the way is POSTarray(3) {["access_token"]=>string(112)"CgB6e3x9ckmkeScq0GKT4ZXjDXD+VkW6E4jnM5Z+jfV91NcVLz3pCEoxt5qahAWelCq8L1/SybqRKSn2x2jXN3boSLYxbKTzAH9aIgw50onXyQ0="["open_id"]=>string(6) "OPENID"["nsp_fmt"]=>string(5) "JSON2"}the way is inputstring(162)"access_token=CgB6e3x9ckmkeScq0GKT4ZXjDXD%2BVkW6E4jnM5Z%2BjfV91NcVLz3pCEoxt5qahAWelCq8L1%2FSybqRKSn2x2jXN3boSLYxbKTzAH9aIgw50onXyQ0%3D&open_id=OPENID&nsp_fmt=JSON2"the way is REQUESTarray(4) {["nsp_fmt"]=>string(5) "JSON2"["nsp_svc"]=>string(31) "huawei.oauth2.user.getTokenInfo"["access_token"]=>string(112)"CgB6e3x9ckmkeScq0GKT4ZXjDXD+VkW6E4jnM5Z+jfV91NcVLz3pCEoxt5qahAWelCq8L1/SybqRKSn2x2jXN3boSLYxbKTzAH9aIgw50onXyQ0="["open_id"]=>string(6) "OPENID"}the way is GETstring(4) "JSON"the way is POSTstring(5) "JSON2"the way is inputstring(162)"access_token=CgB6e3x9ckmkeScq0GKT4ZXjDXD%2BVkW6E4jnM5Z%2BjfV91NcVLz3pCEoxt5qahAWelCq8L1%2FSybqRKSn2x2jXN3boSLYxbKTzAH9aIgw50onXyQ0%3D&open_id=OPENID&nsp_fmt=JSON2"the way is REQUESTstring(5) "JSON2"然后在postman请求,之前猜测华为是因为url和body有同样的参数会导致他们的某个函数抛异常,因此他们做了限定不让传同样的参数?一开始我还以为是某个php函数的特性,但是最常用的四个貌似都能够正常取参。post优先级会高于get,request会取到get和post方法,如果参数一样的情况下,如果post能取到值,则以post为准,否则以get为准。get,post,request都没啥问题,file_get_contents('php://input', 'r')的参数是跟post参数一致的。难道是for循环取参的时候参数对不上导致数组越界,比如请求参数2的情况get是2个参数,post是3个参数,request是4,他们用的是request的大小,为了获取两边的参数,但是是get和post分别获取url和body的值?所以4不等于5,因此数组越界了?因为他们做了个判断,如果get+post不等于request就参数错误?

这个问题只能看周一能不能找到他们的开发然后解决下了。

实在是太好奇了。

| 吉吉的房子 | 大大与吉吉 | Honk! |

| 2-3岁男孩玩具推荐 | Arnold |

| 0-2岁绘本系列推荐 | 0-2岁玩具推荐

|《大大的挖土机》 |却道寻常是无常

| 文科高考数学和弦题详解 | 妖怪的宫殿前传

| 妖怪的宫殿 | HEAVY RAIN | HYMN TO BIRTH

| 没了的灵感 | 夜月 | PILIPIA FIRE专栏 | 月光牧童

| pilipia fire-pat3-间奏 | 20111001钢琴曲 | 赞歌

| ChinaTown | 变调421 | ICE | 20121216钢琴曲

| 古老的传说 | 老奶奶的故事 | 莫扎特咏叹调1号

| the music 's always with you

| CIAO BELLA(piano) | 化作千风

| learn to be lonely | the lord bless u and keep u

| 暴风雨前夕的菜花田 | 海洋 | 两幅图 | 学画画的大米

| 大米说 | 贾后夺权计杀王族 ,八王夺位自相残杀

| 永嘉之乱西晋之亡,衣冠南渡东晋而立 |

喜欢就关注我们吧!