您现在的位置是:主页 > news > 六盘水网站设计/石家庄seo公司

六盘水网站设计/石家庄seo公司

![]() admin2025/5/4 18:10:46【news】

admin2025/5/4 18:10:46【news】

简介六盘水网站设计,石家庄seo公司,用户界面设计案例,江门网站制作在之前的一系列文章: Solutions:Elastic SIEM - 适用于家庭和企业的安全防护 ( 一)- SIEM 介绍 Solutions:Elastic SIEM - 适用于家庭和企业的安全防护 ( 二)- Elastic Stack 安装及processors…

在之前的一系列文章:

-

Solutions:Elastic SIEM - 适用于家庭和企业的安全防护 ( 一)- SIEM 介绍

-

Solutions:Elastic SIEM - 适用于家庭和企业的安全防护 ( 二)- Elastic Stack 安装及processors的配置,Winlogbeat

-

Solutions:Elastic SIEM - 适用于家庭和企业的安全防护 ( 三)- 启动packetbeat及auditbeat

-

Solutions:Elastic SIEM - 适用于家庭和企业的安全防护 ( 四) - 创建一个rule

如果你已经读完我所有的上面的文章后,我相信你现在已经对 SIEM 有所了解,完成了你自己的 Elastic Stack,并按照我们的需求安装好自己的 beats 来收集我们想要的数据了。我们也同时可以创建一些简单的 rule,或启用 Elastic 已经为我们定制好的rule来侦查我们的信号。

在今天的文章中,我们假设你已经收集到足够的数据,我们展示如何使用 SIEM 应用帮我们进行数据的搜索及分析。在今天的文章中,我们将使用一个 Elastic Cloud 里的实例来做相应的讲解。

使用 Discover 来搜索数据

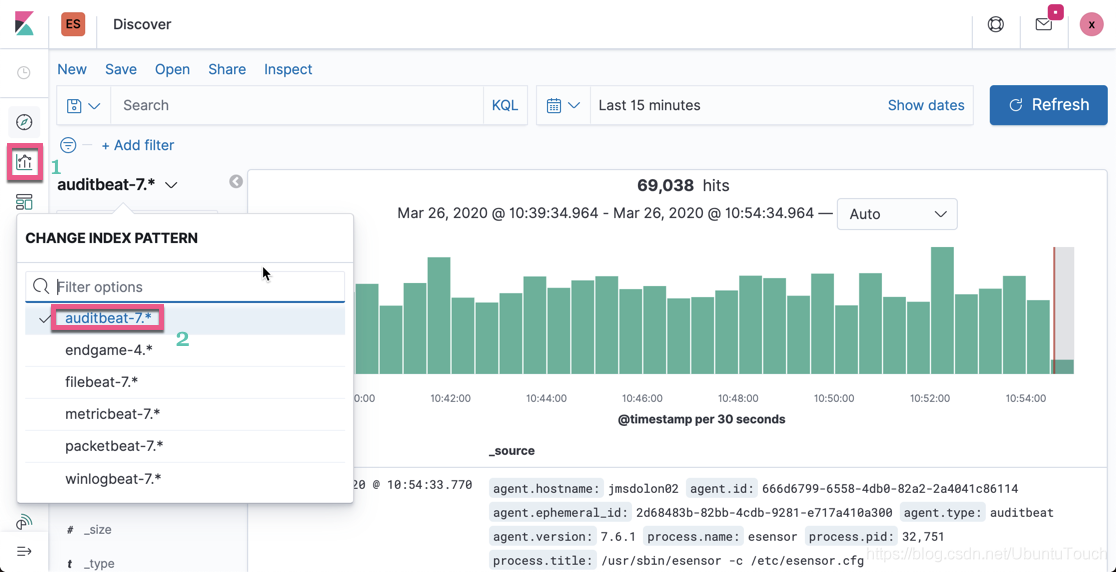

我们可以打开 Kibana,并点击 Discover:

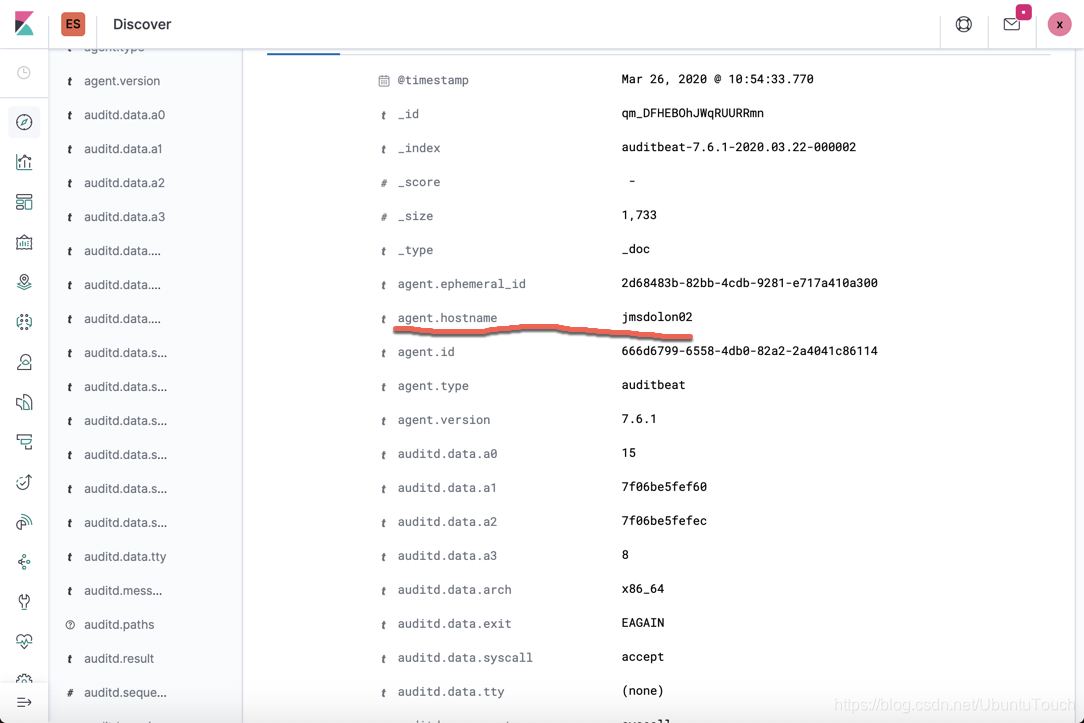

在上面我们可以选择我们喜欢的 Index pattern,来对数据进行搜索。在上面我们选择 anditbeat-7.*,在显示的右下方,我们可以看到每一个文档或事件。我们可以展开这个事件看到更为详细的事件信息:

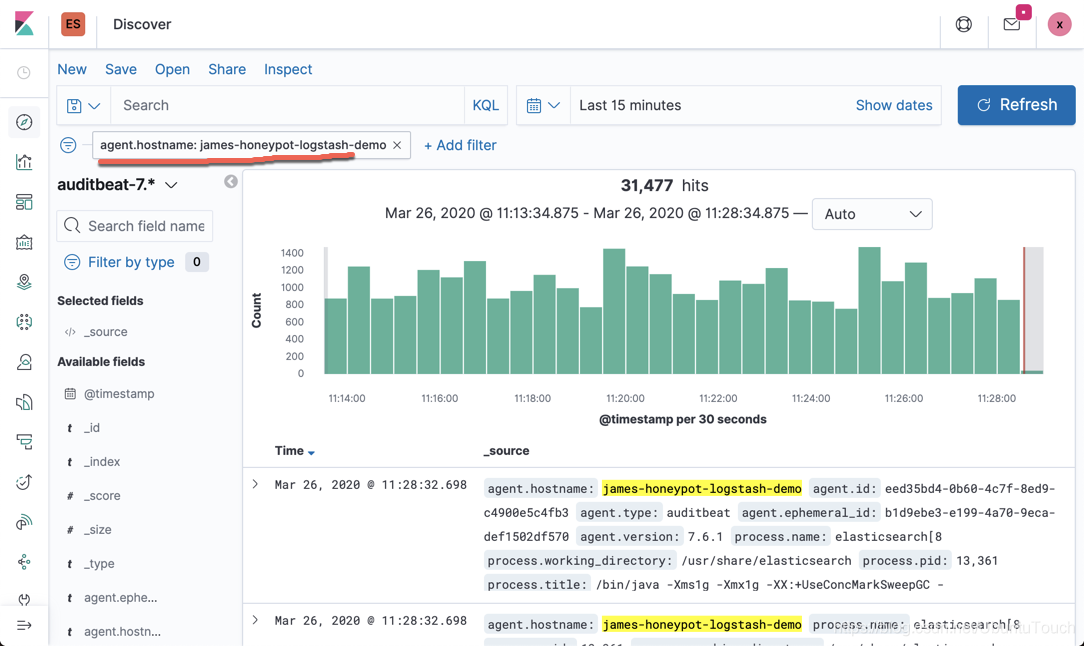

我们可以看到 host,user agent, process, OS 等等的信息。最重要的是,我们可以在上面的搜索框中对数据进行搜索。比如,我们添加了一个 filter:

那么它将只显示 agent.hostname为james-honeypot-logstash-demo 的相关文档。如果大家对搜索还不是很熟的话,请参阅我之前的文章 “Kibana: 如何使用 Search Bar”。

运用 SIEM 应用进行数据分析

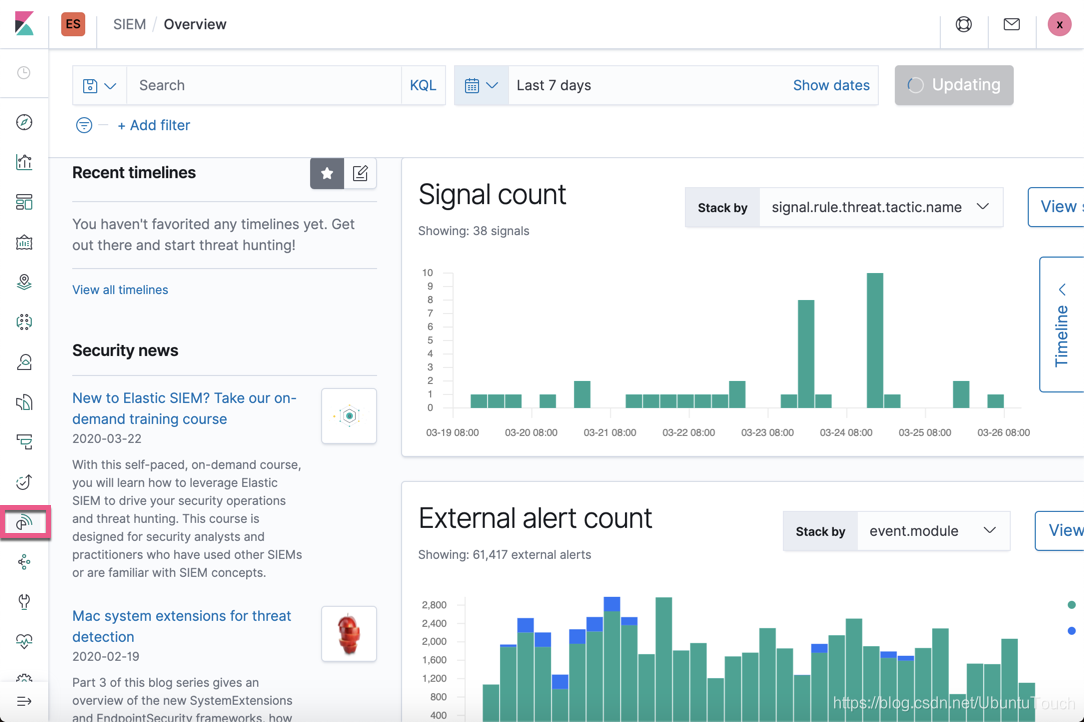

点击 SIEM 应用:

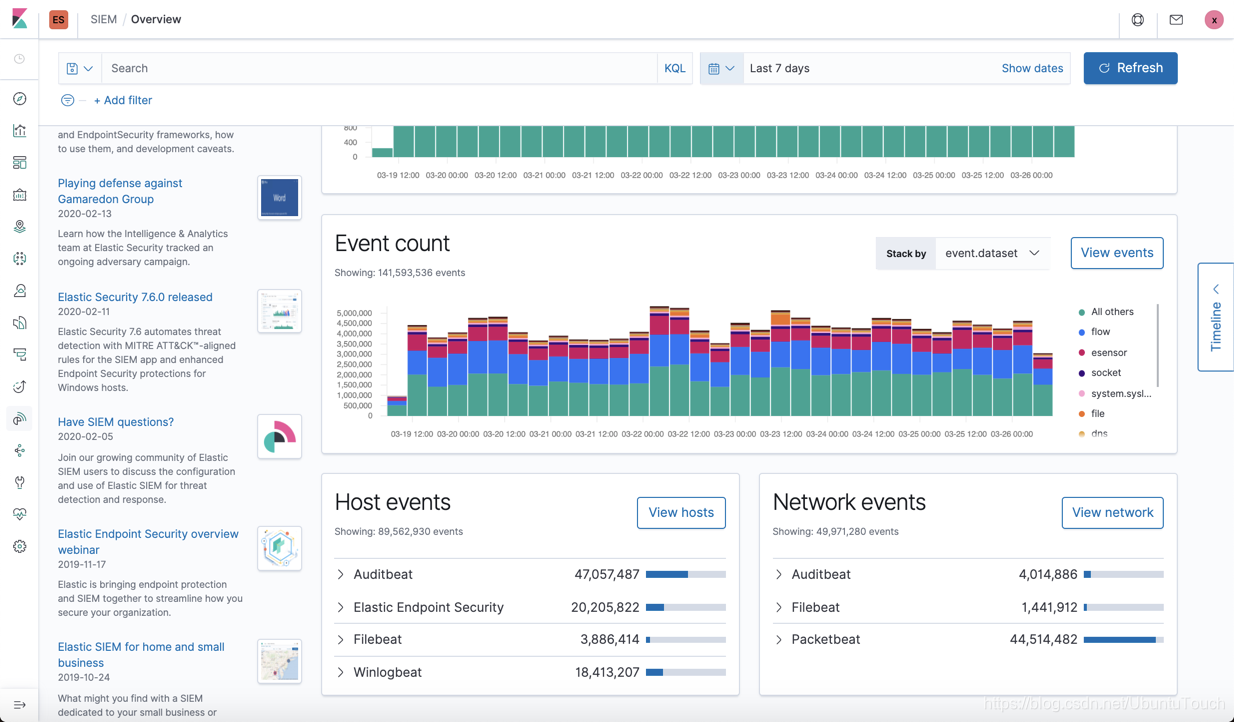

我们向下滑动查看一下 Events:

如上图所示,我们可以看见我们关心的两类 Events:Host events 及 Network events。如我们之前的练习一样,它们的数据来源来自于 Auditbeat,Filebeat, Winlogbeat, Packetbeat 及 Elastic Endpoint Security。针对 Elastic Endpoint Security 目前我们还没有涉及。在将来的文章中,我们将分别介绍。

Hosts

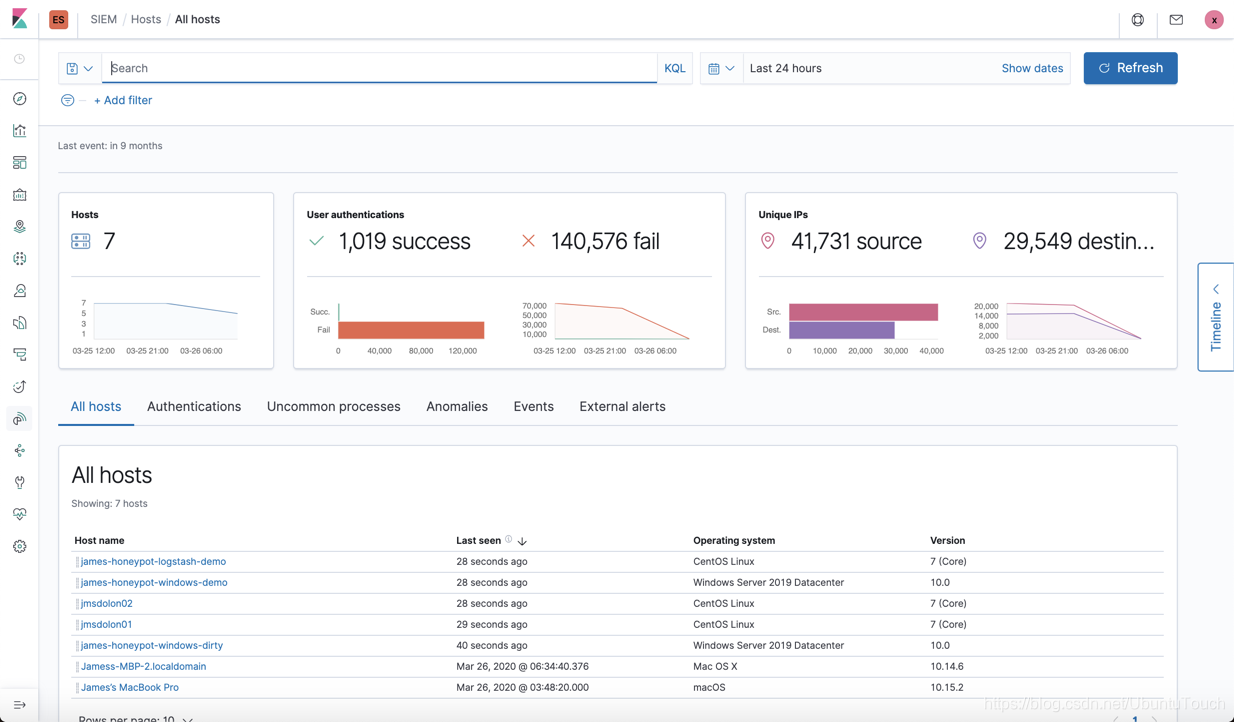

在上面的画面中,我们店 View hosts按钮:

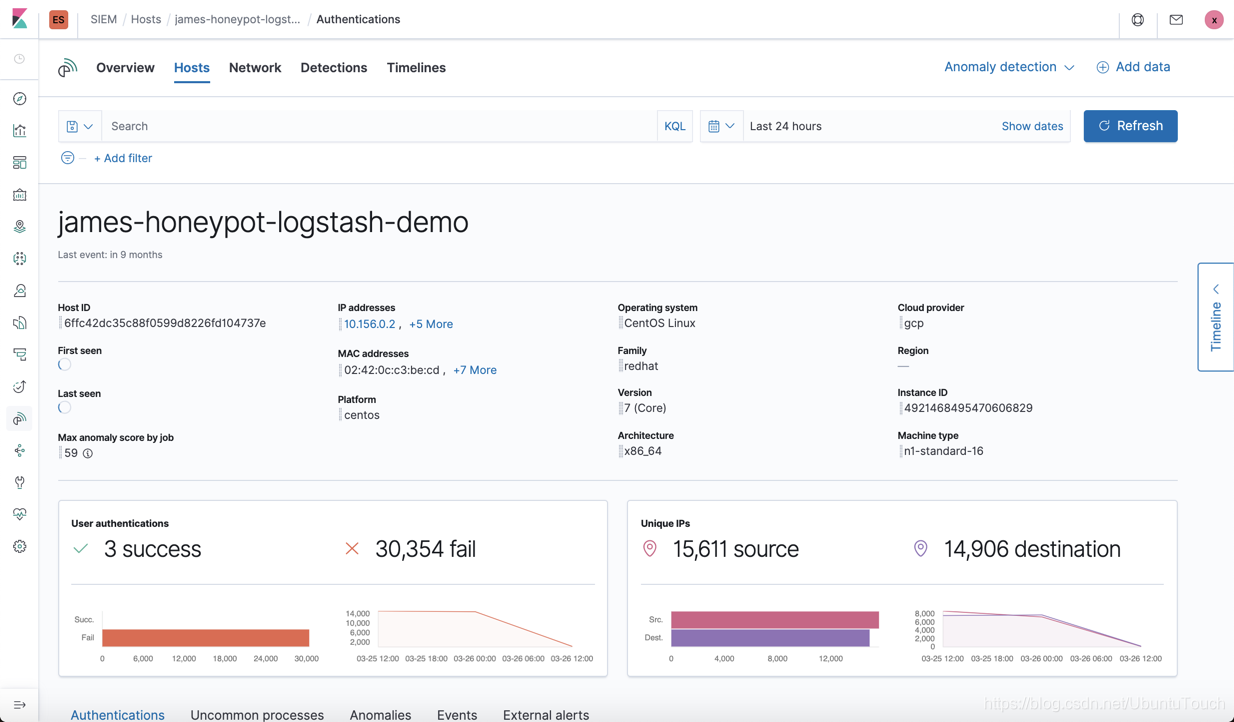

我们可以看到所有7个 hosts 的总揽情况。有多少个成功登陆的,有多少次失败的登录。在下面它分别显示了所有的 hosts 的列表。我们点击其中的一个 host,比如 james-honeypot-logstash-demo,我们可以看到关于这个 host 的统计情况:

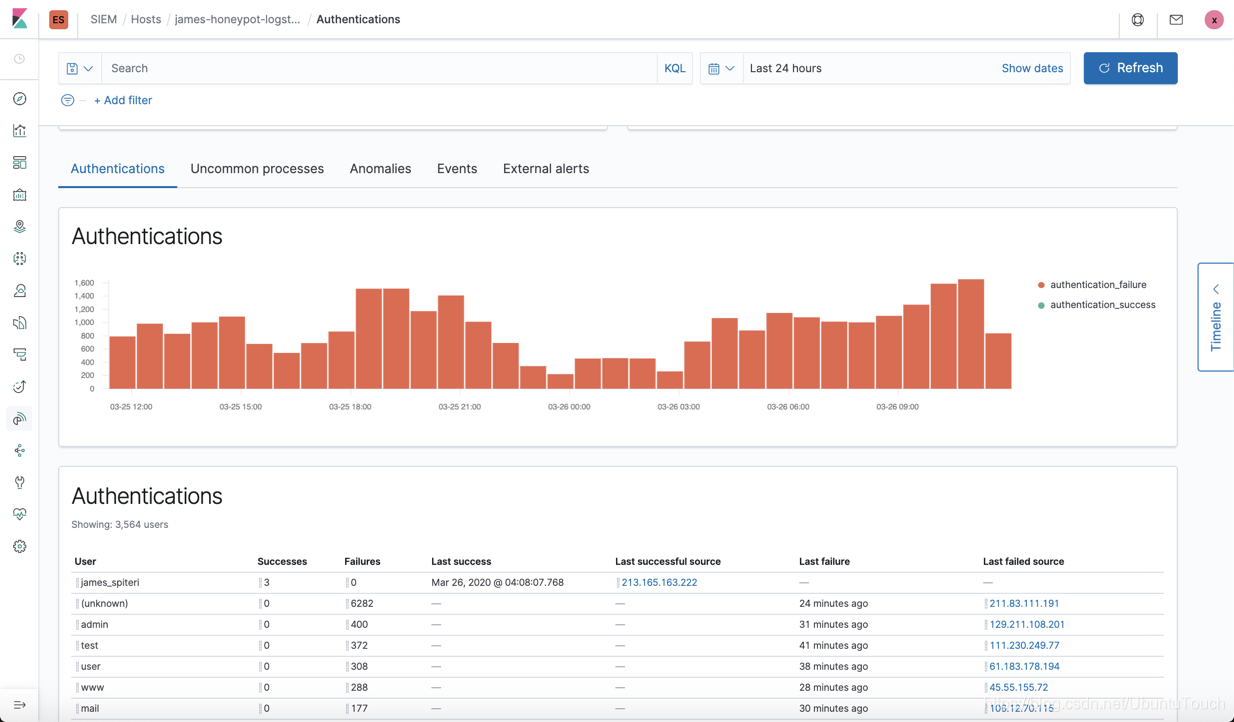

我们向下滚动:

我们可以看到所有的成功的,失败的验证。它们是什么时候发生的,已经是从哪里失败的。

我们可以点击上面的 Uncommon processes:

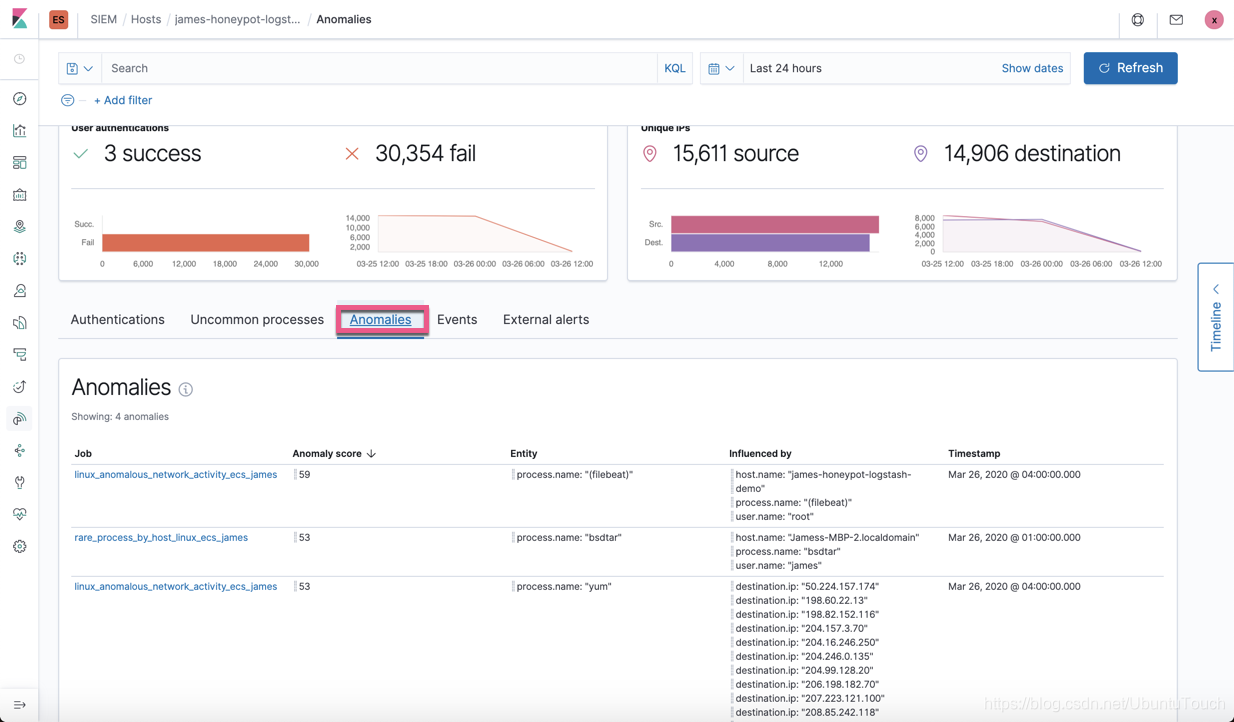

点击 Anomalies:

点击上面的 Events:

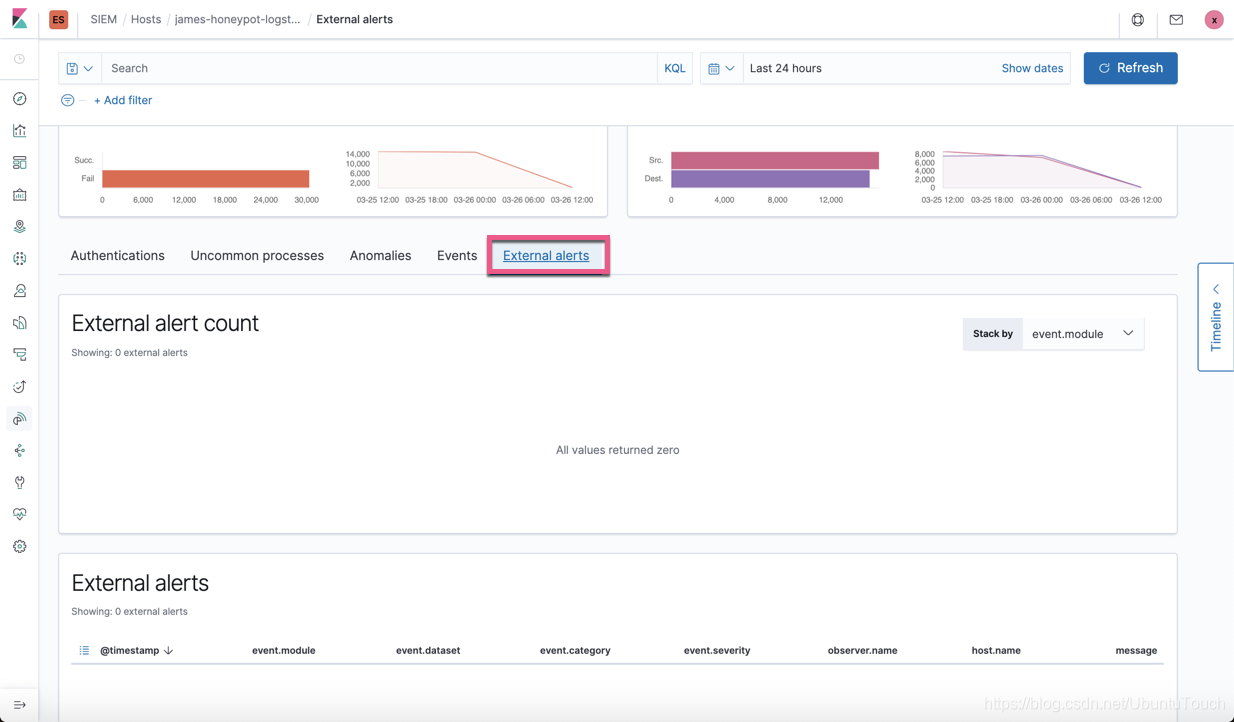

点击上面的 External alerts:

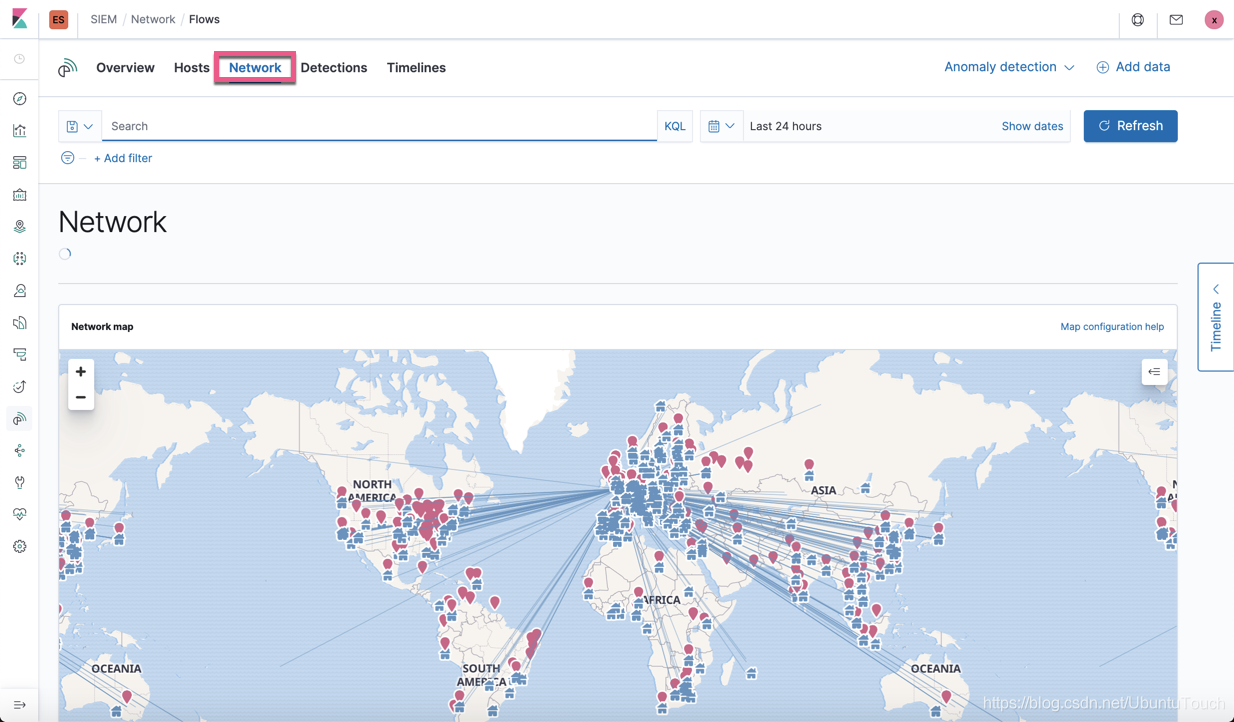

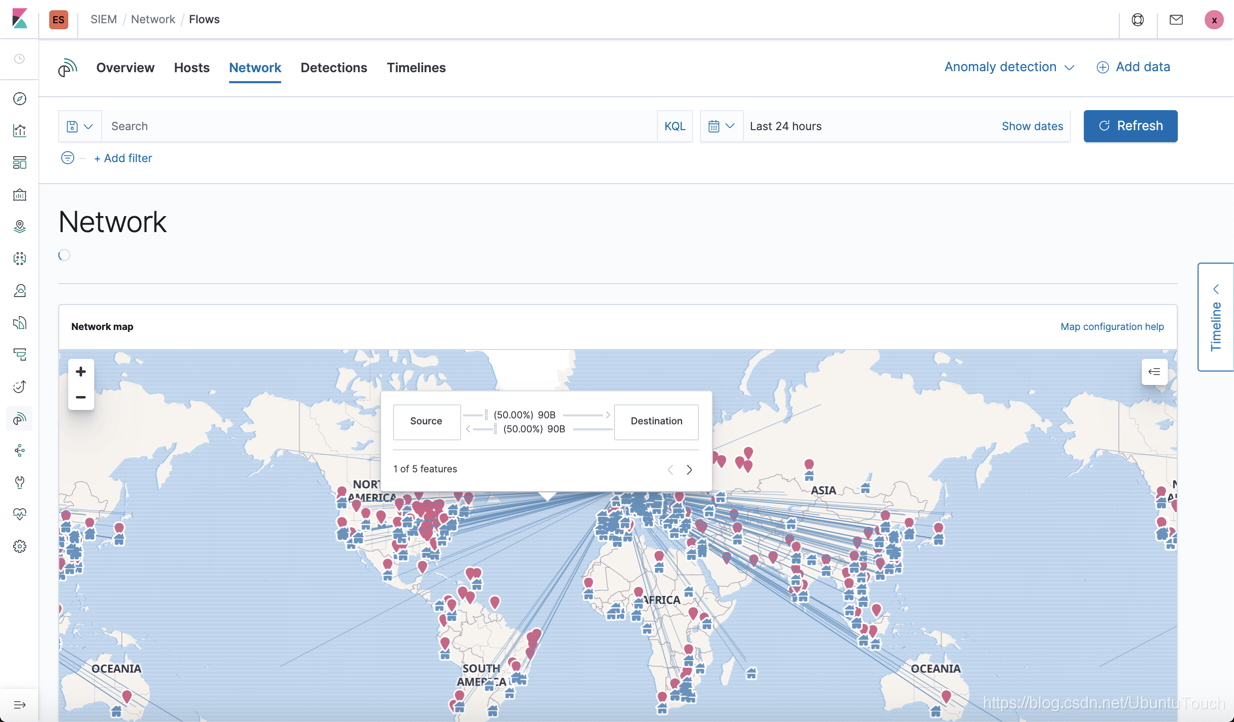

Network

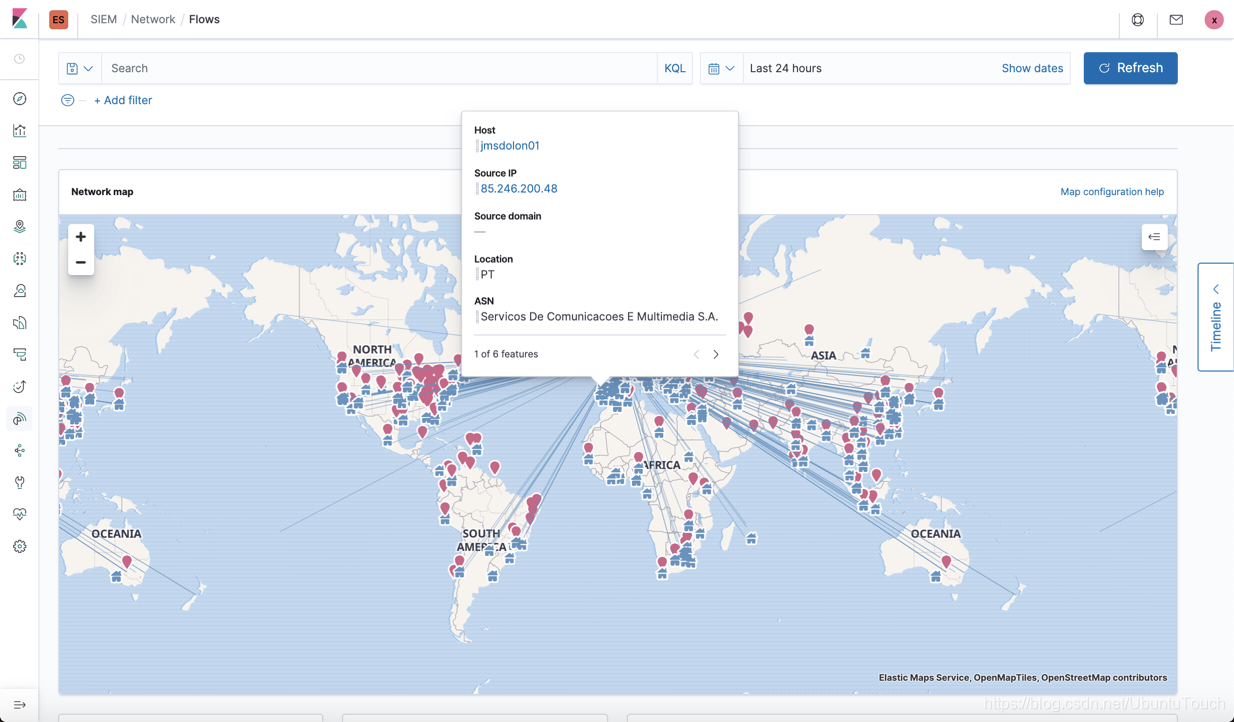

从上面我们可以看到网路连接从 source 到 destination 的一个地图:

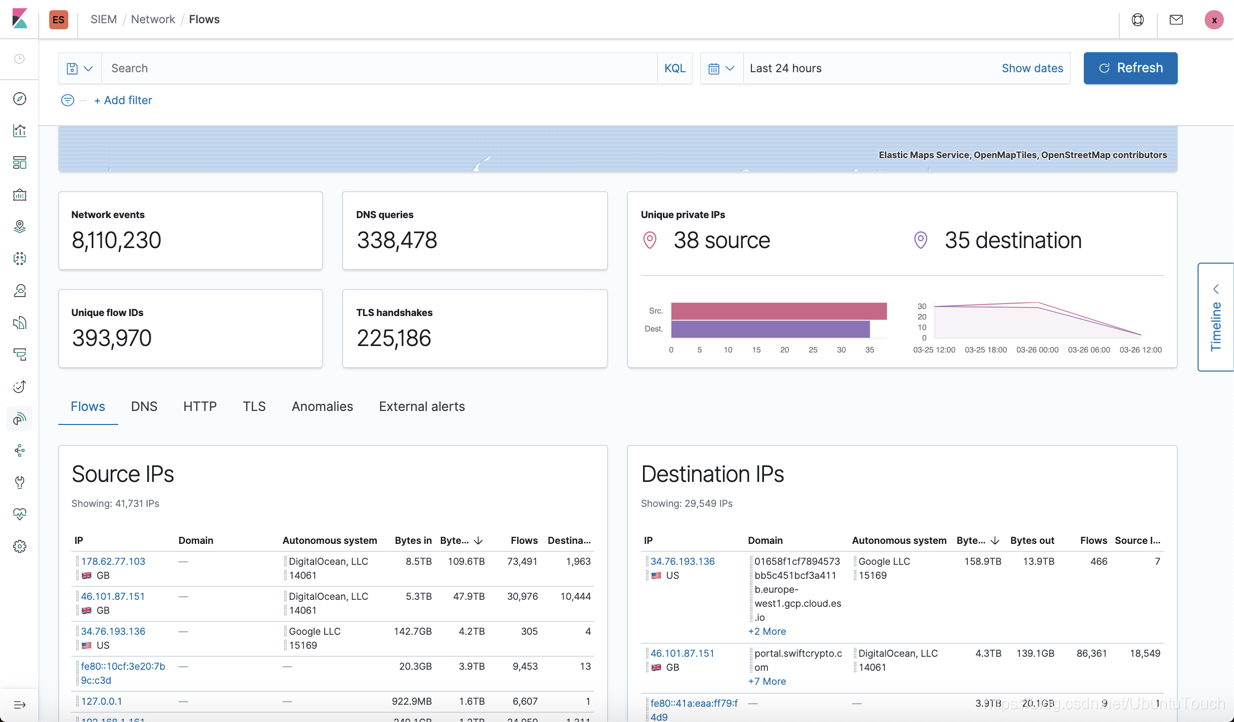

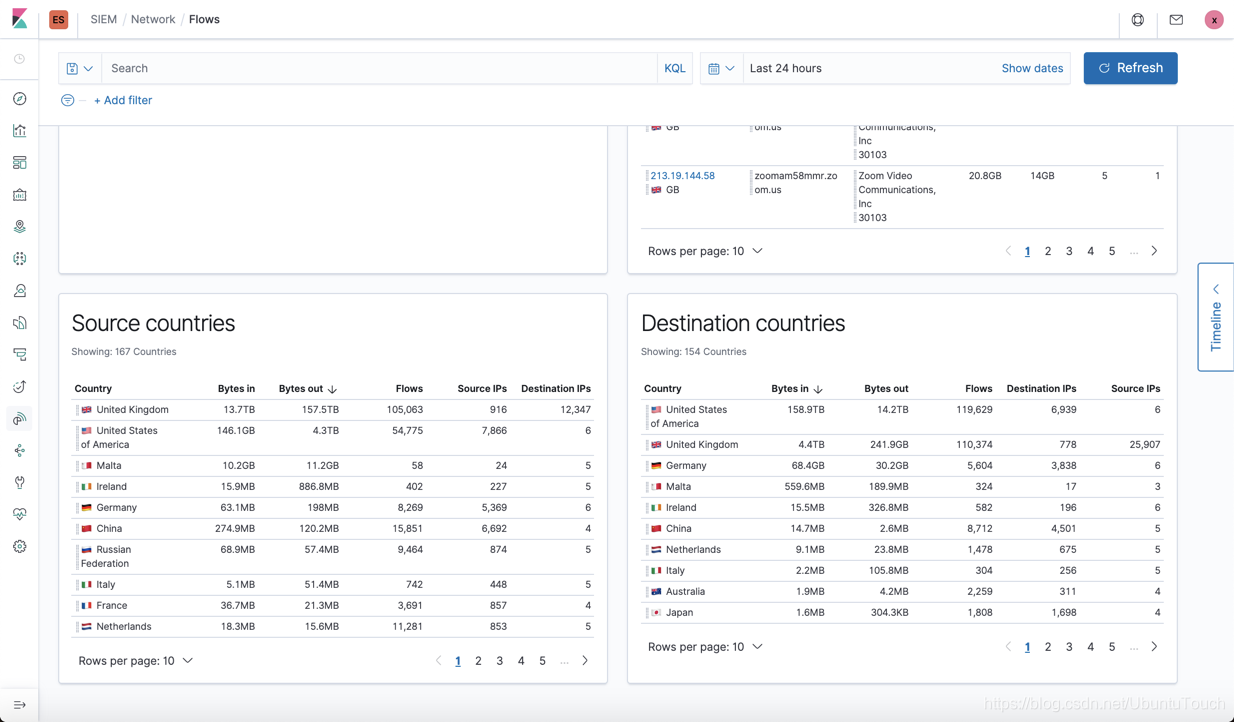

向下滚动,我们可以看到所有的 traffic 的情况:

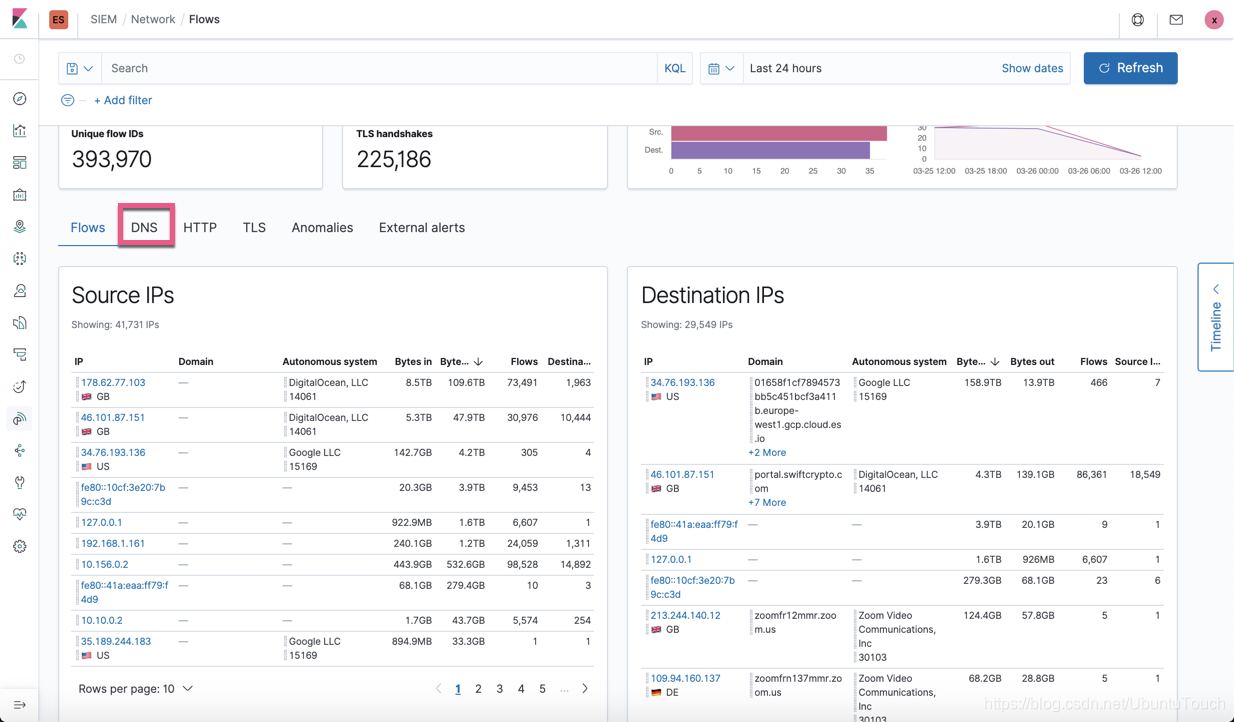

我们可以点击 DNS:

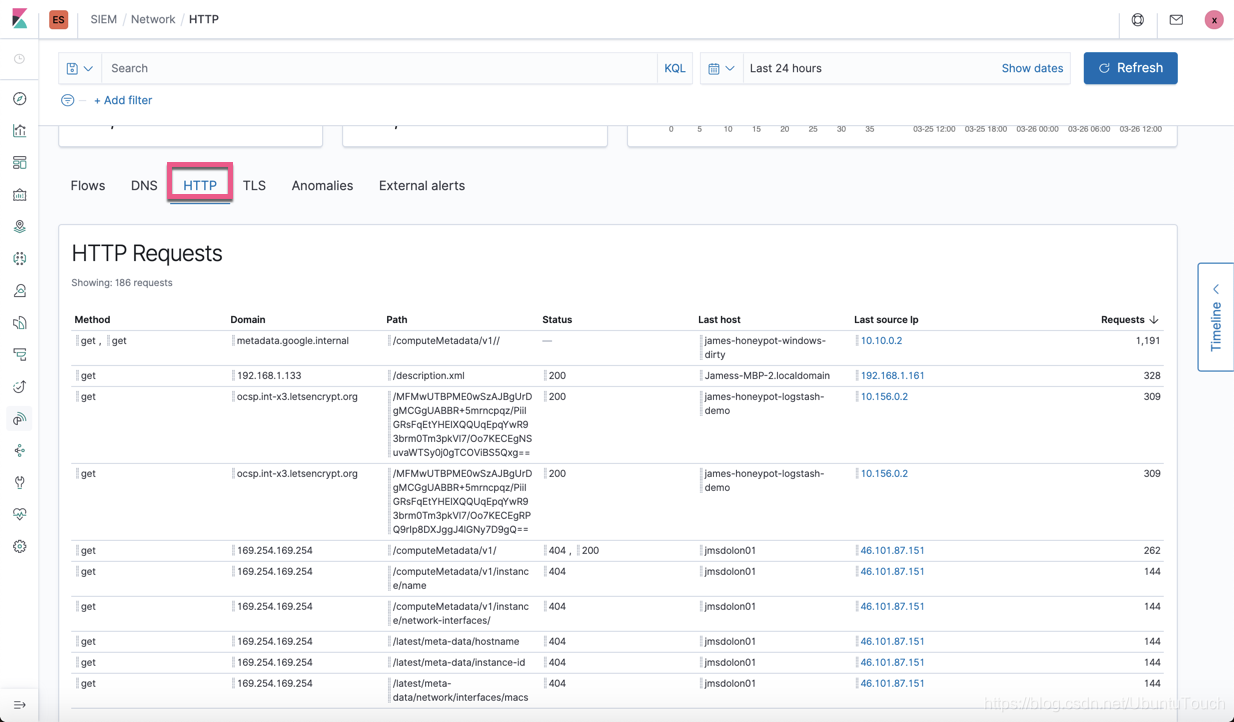

点击 HTTP:

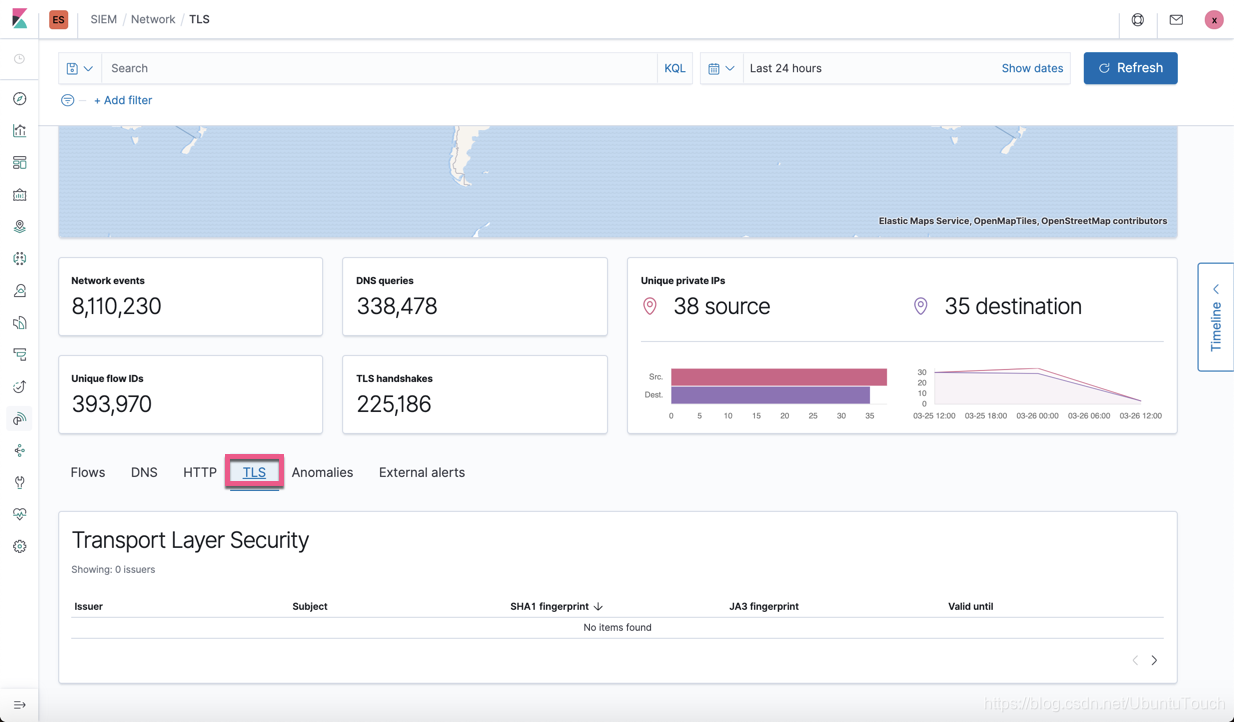

点击 TLS:

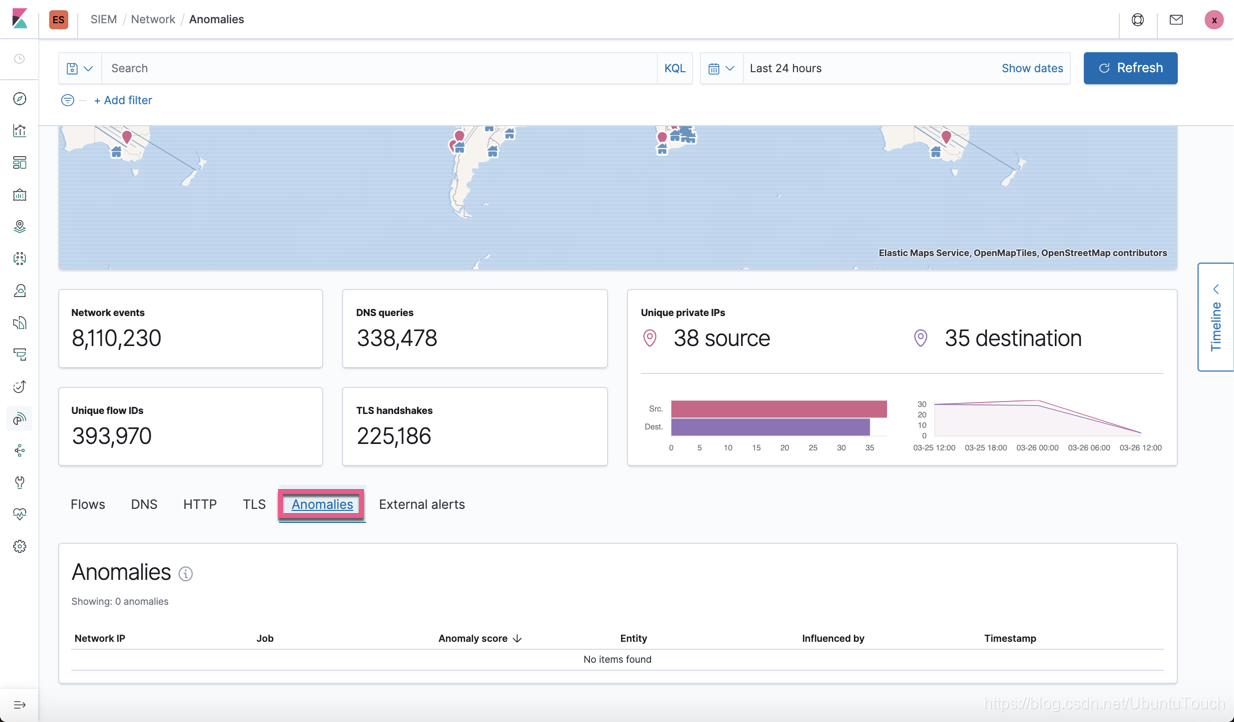

点击 Anomalies:

点击 External alerts:

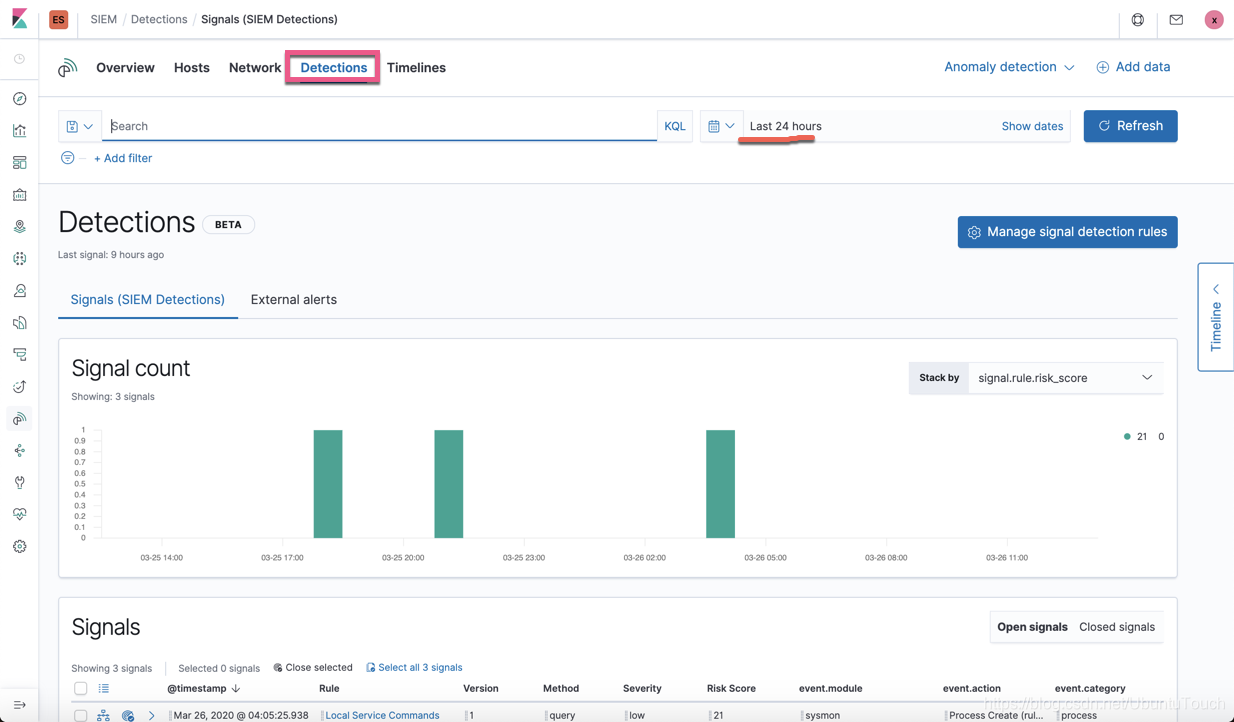

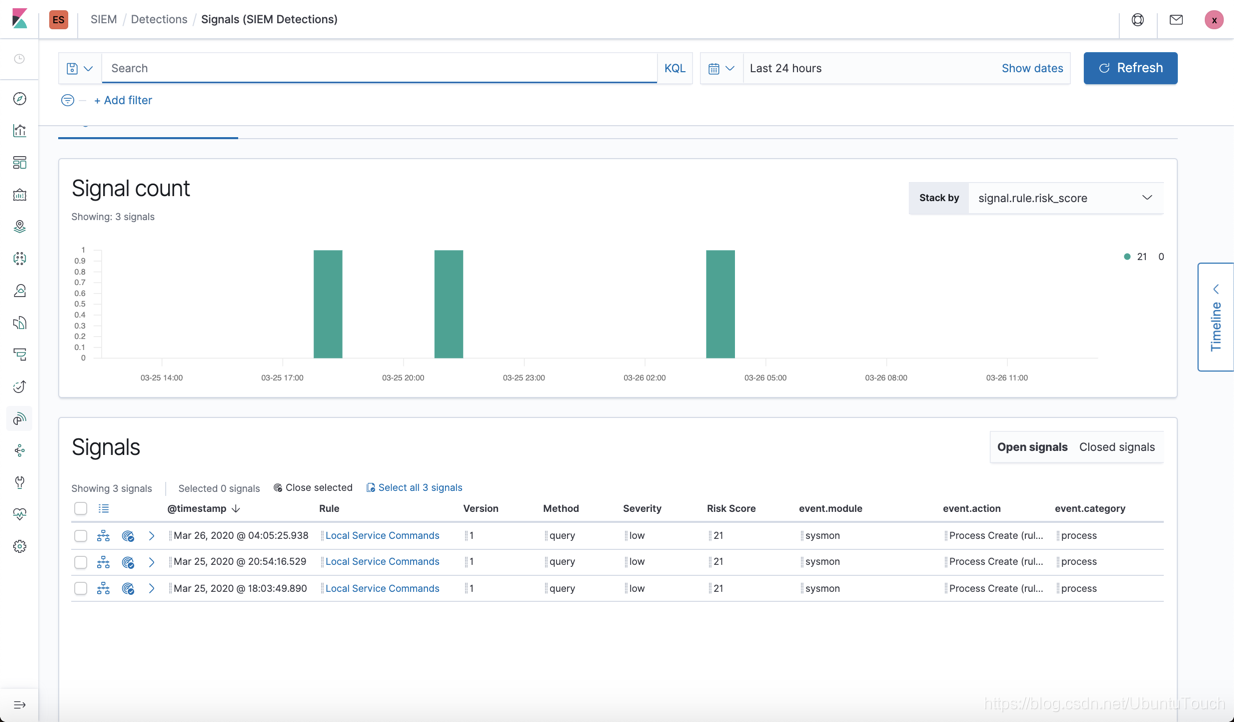

Detections:

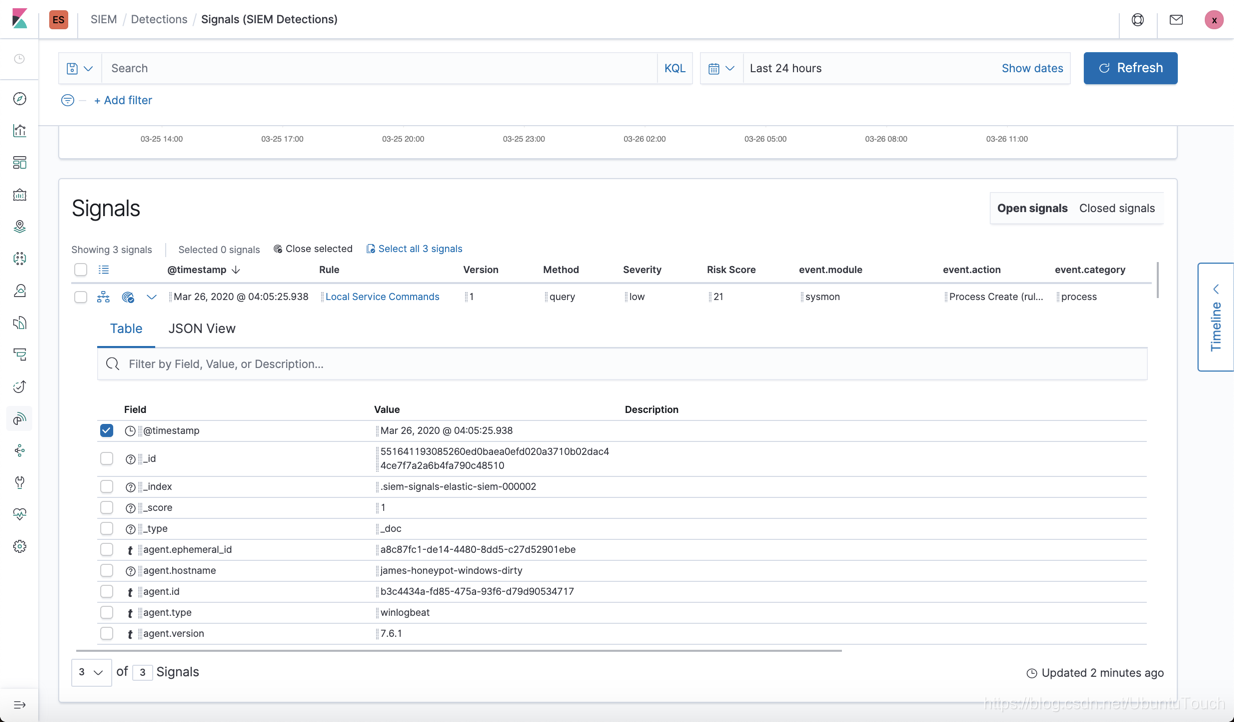

在上面我们可以看到有三个 Signals。在上面我可以看到它们分别对应的 rule。我们可以展开这个 signal:

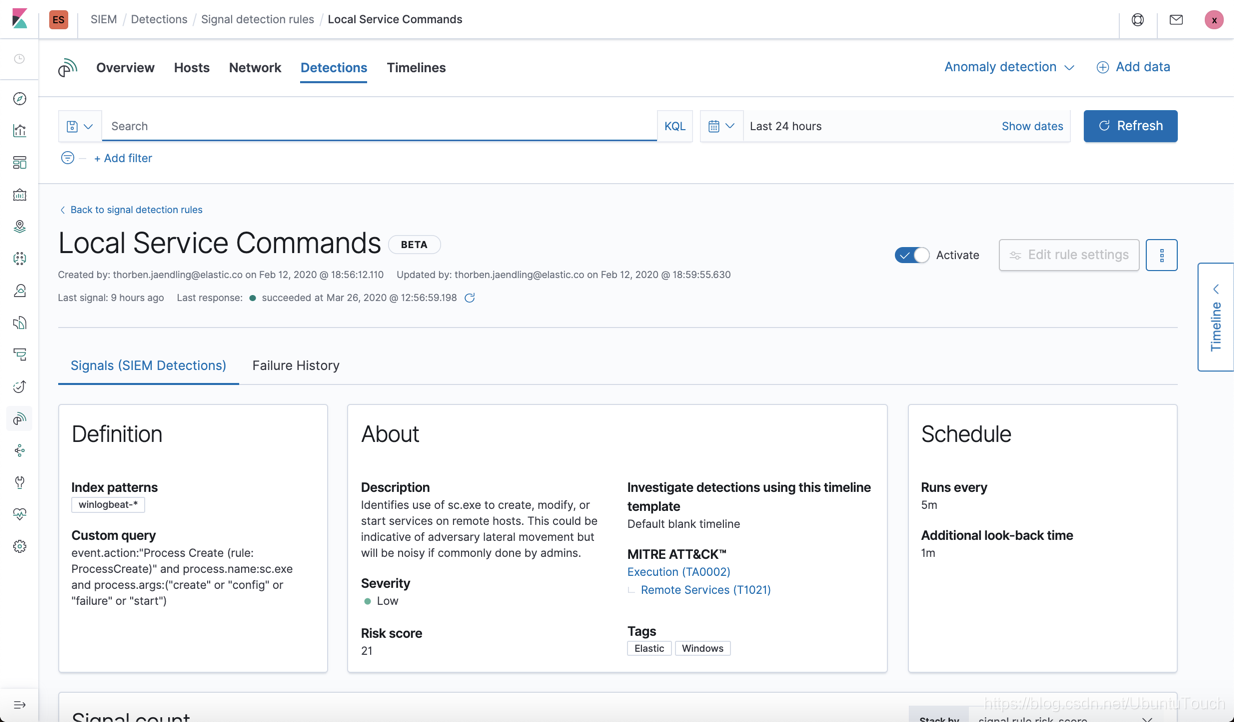

我们点击 Local Service Commands 规则:

在上面我们可以看到这个 rule 的定义。

Timeline

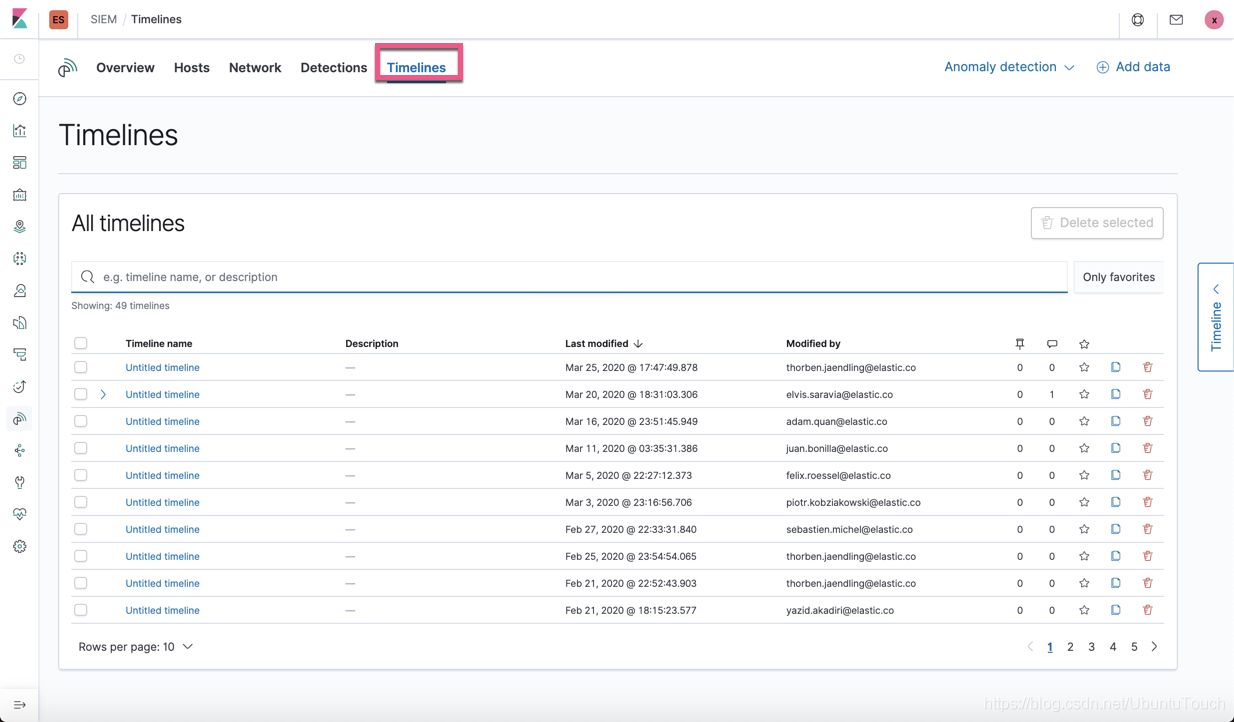

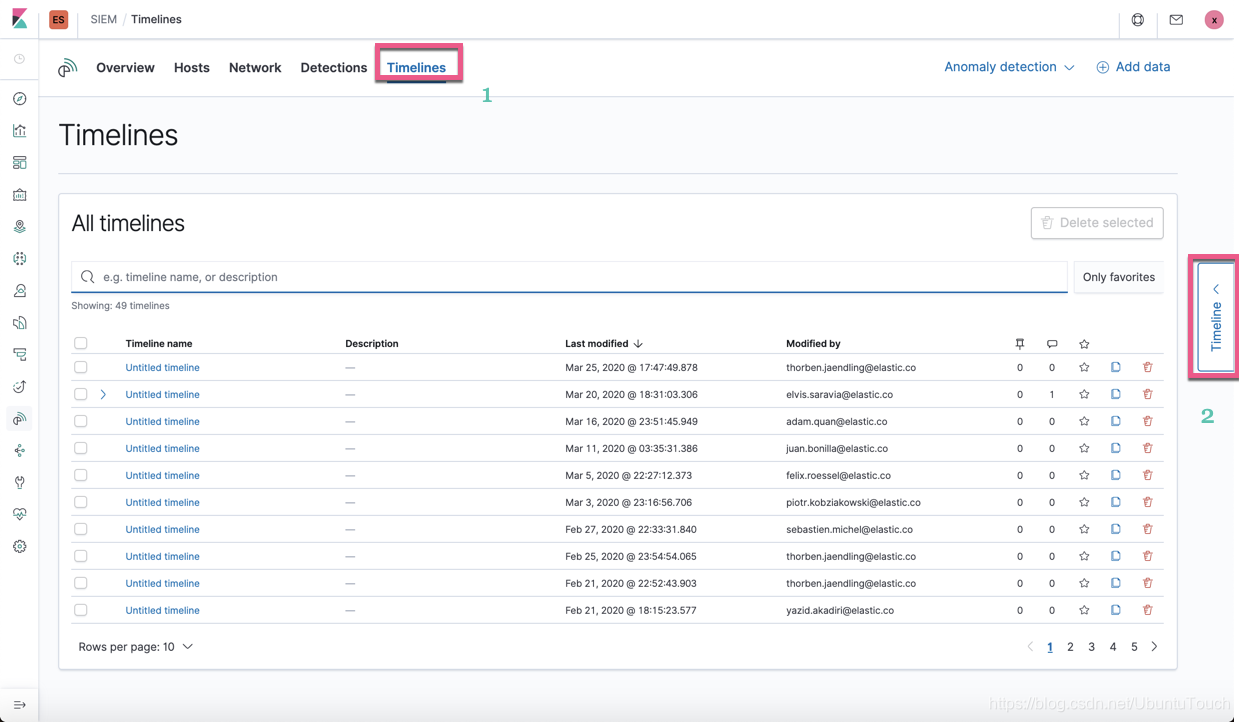

我们点击 Timeline:

为了能够创建一个我们自己的 Timeline,我们点击窗口右边的那个 Timeline:

我们看到如下的画面:

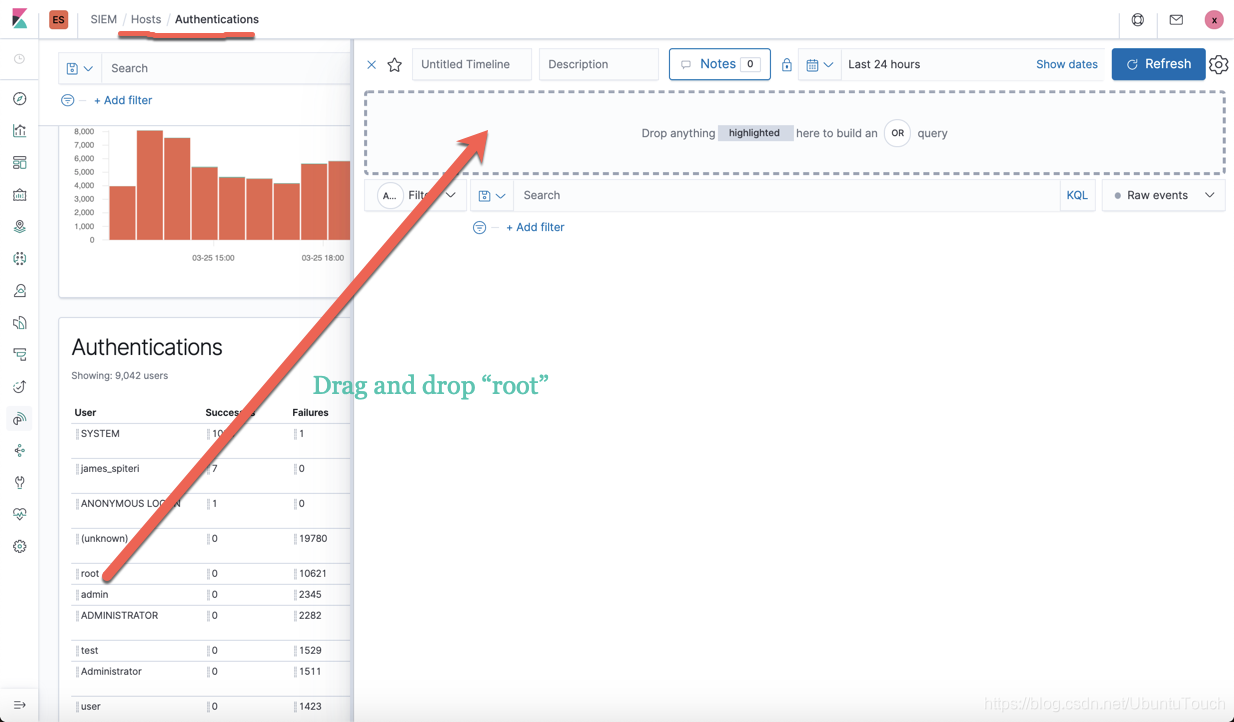

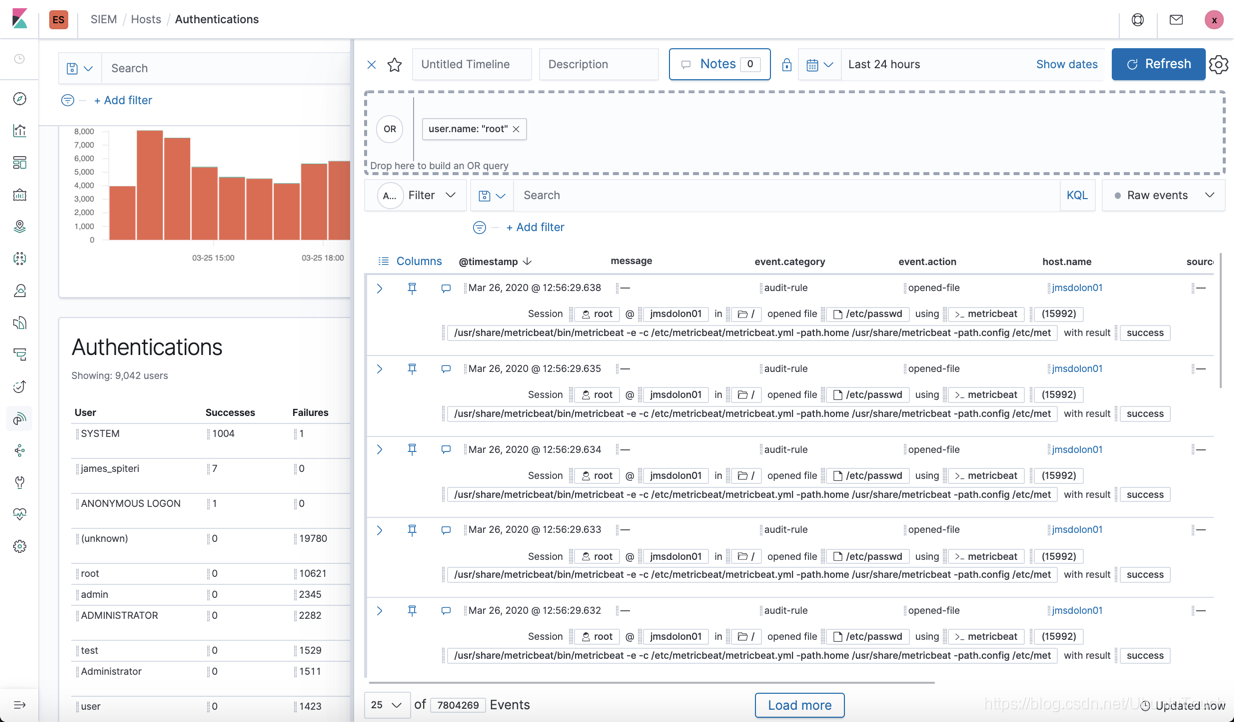

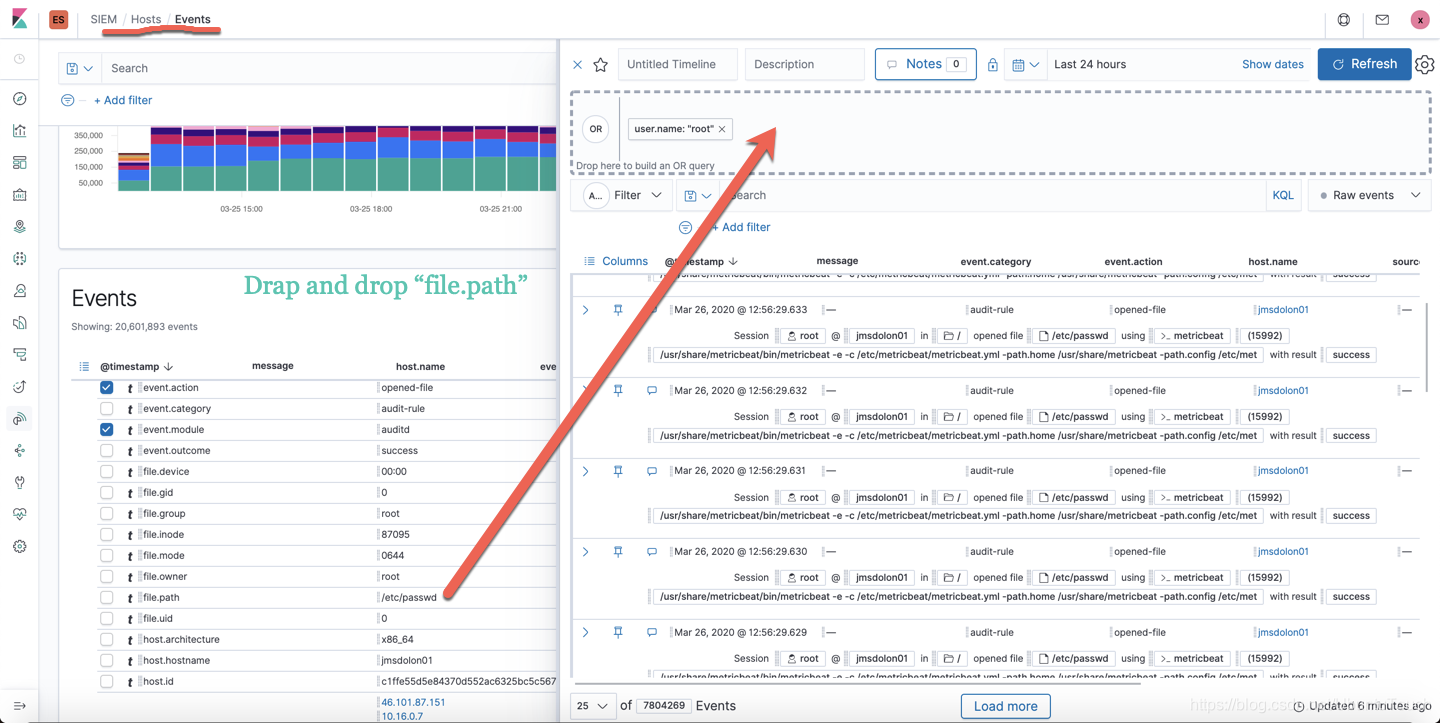

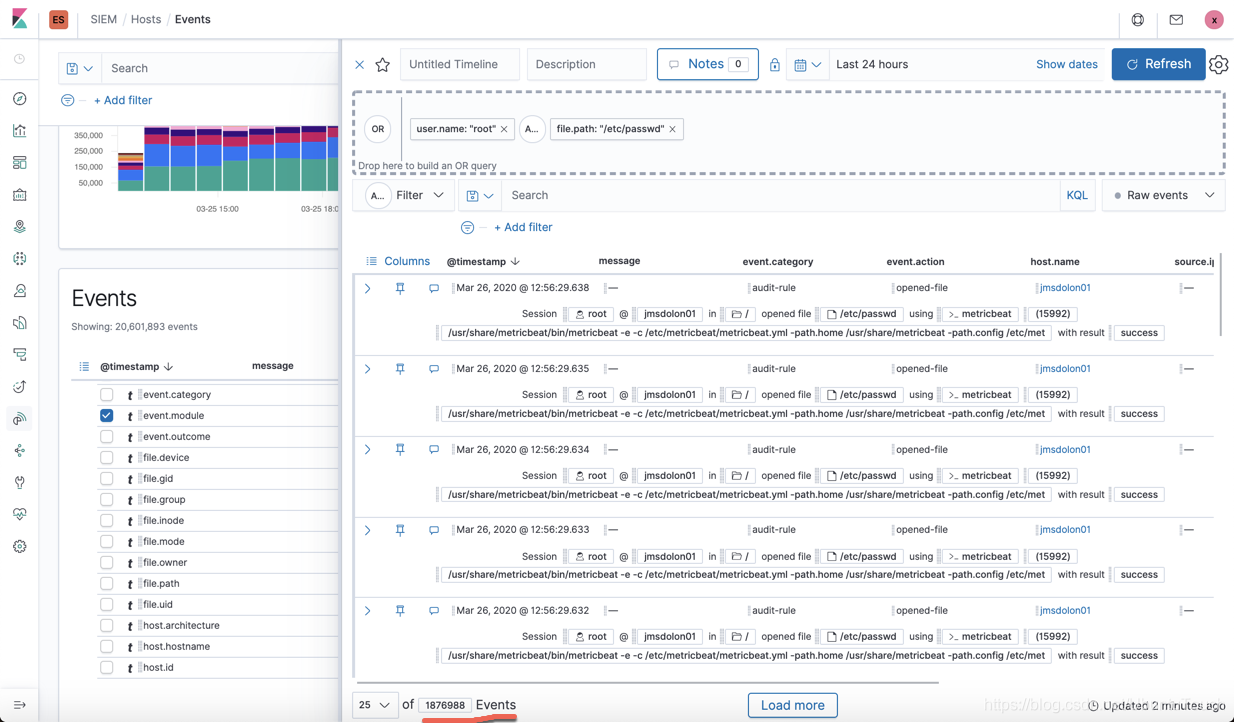

在 Timeline 的窗口中,我们可以看到所有的 Authentication 用户为 root 的事件。我们接着可以再添加一个条件来进一步缩小范围,比如我们想查询所有的用户为 root,并且file.path 为 /etc/passwd 的事件:

那么我们的事件得到进一步的缩小:

从上面显示的 Events 的数字上可以看出来,事件的数量变少了。我们可以通过这样的方法进行排查我们的事件。我们通过添加各种不同的条件来进行筛选我们的数据直到我们找到我们想要的信息。

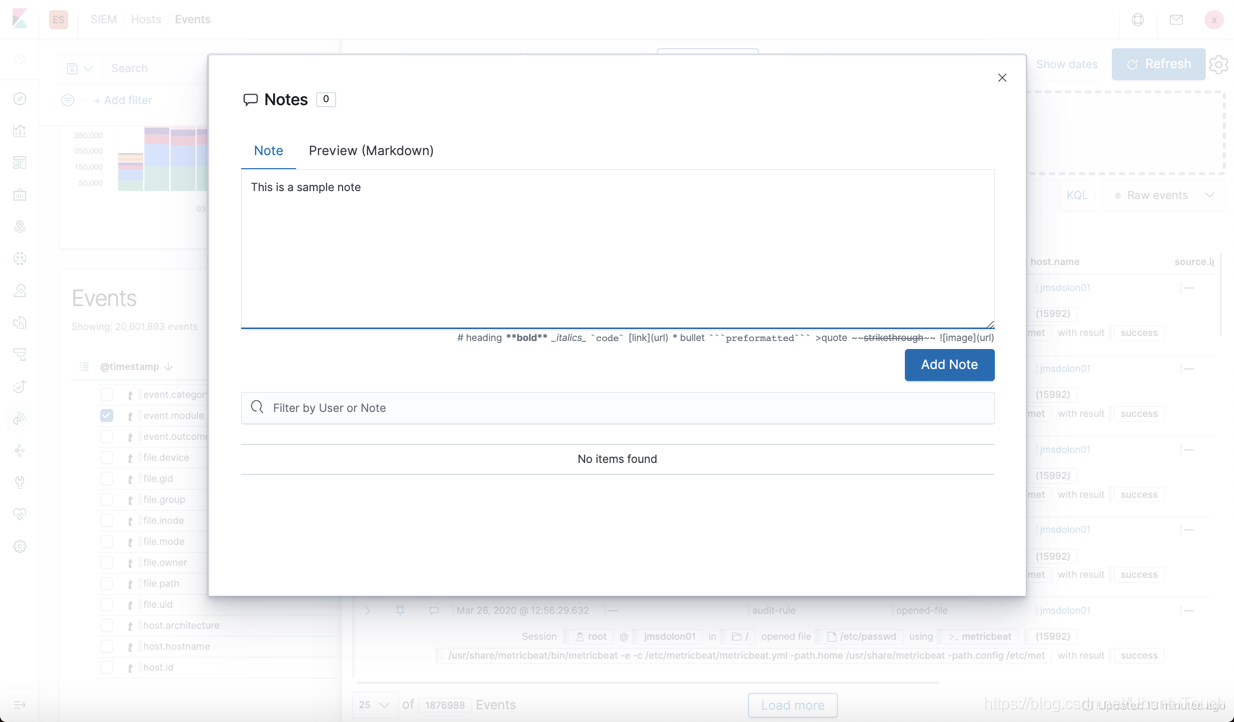

等我们排查完我们的数据后,我们可以在 Timeline 中添加一个我们喜欢的名字,描述及添加一下 Notes:

点击 Notes:

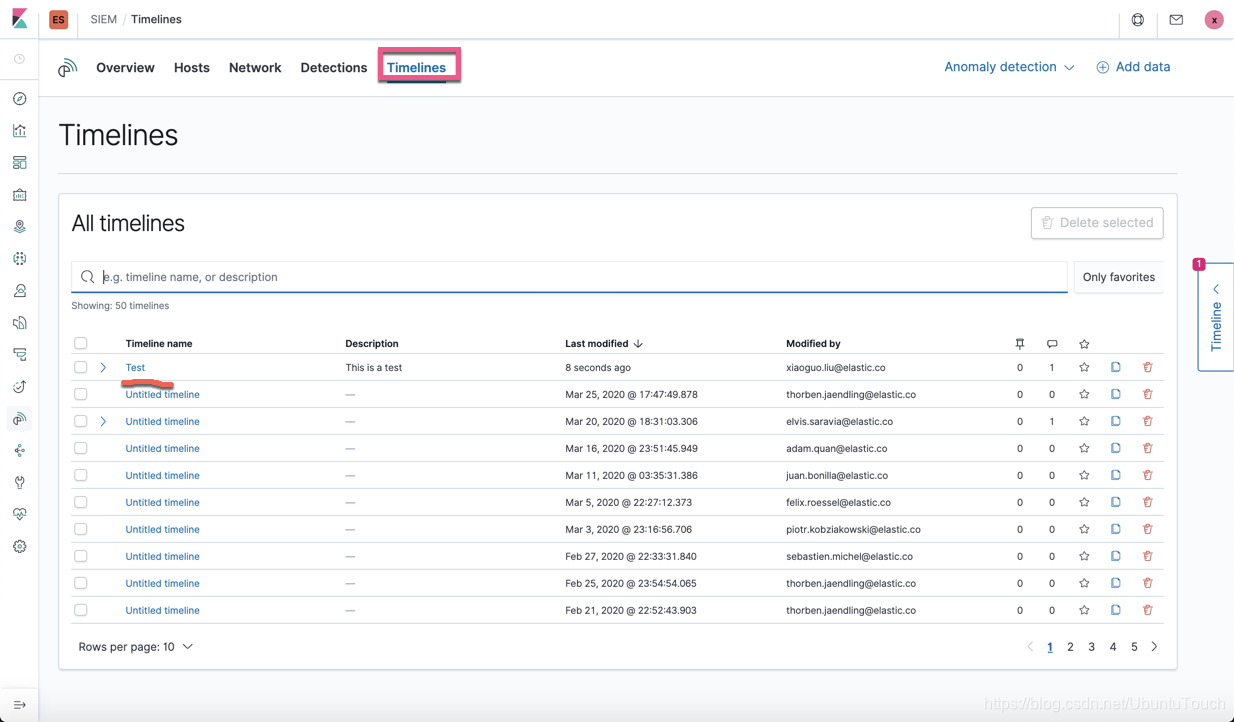

点击 Add Note。我们关掉当前的 Timeline,并重新打开 Timeline 的窗口:

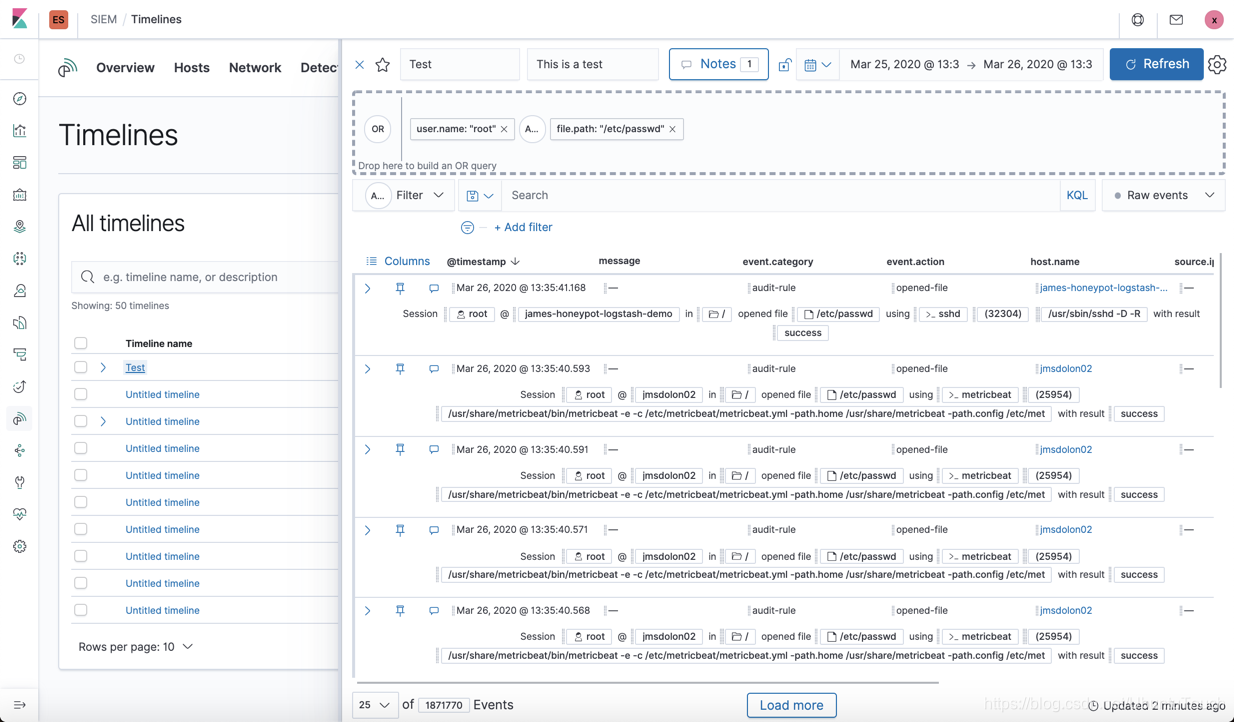

我们可以发现我们刚才已经被创建的 Test 的 Timeline。我们点击这个 Test 的超链接,那么我们很快可以看到我们之前的画面:

我们可以接着再继续对我们的这个 Test Timeline 来进行挖掘。有时我们的这个工作需要反复地操作,或者是转让给我们的同事接着工作,直至找到安全的解决方案。

最后,我想说的是:安全是使命,需要不断地挖掘!